قـامت Microsoft بتصحيح ثغره استحواذ على نطاق فرعى فى Microsoft Teams والتى تؤثر على كل مستخدم يستخدم إصدار Teams لسطح المكتب أو متصفح الويب

تعد Microsoft Teams نظامًا أساسيًا رائدًا للاتصال والتعاون يجمع بين ميزات مكان العمل مثل الدردشة واجتماعات الفيديو وتخزين الملفات والتعاون في الملفات والتكامل مع التطبيقات

C

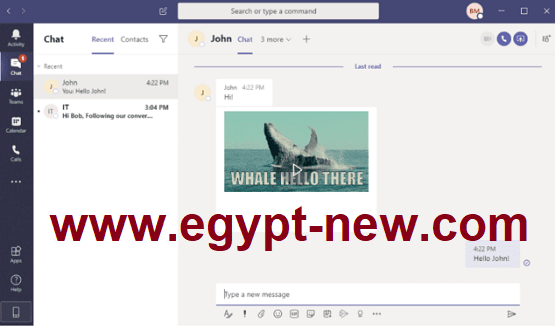

اكتشف باحثون من CyberArk ثغرة تشبه الديدان تتيح للمتسللين استخدام ملف GIF ضار لاستخراج بيانات المستخدم والاستيلاء على قائمة حسابات Teams بأكملها

تكمن الثغرة الأمنية فى كيفية استخدام واجهات برمجة التطبيقات (APIs) للتحقق من صحة الاتصال بين العميل والخادم

باستخدام رمز وصول Teams (رمز المصادقة) ويتم استخدام رمز skype لإجراء مكالمات API التي تتيح للمستخدمين إرسال الرسائل أو قراءة الرسائل أو إنشاء مجموعات أو إضافة مستخدمين جدد أو إزالة مستخدمين من المجموعات وتغيير الأذونات في المجموعات وما الى ذلك

وفقًا لـ CyberArk ، فإن النطاقات الفرعية التالية عرضة للاستيلاء ؛

- aadsync-test.teams.microsoft.com

- data-dev.teams.microsoft.com

يمكن للمهاجم إجبار المستخدم على زيارة أحد النطاقات الفرعية والحصول على رمز المصادقة ، من خلال جعل مهاجمو رمز المصادقة يمكنهم سرقة بيانات حساب Teams للضحية

"نظرنا فى هذا النهج أيضًا ، حيث أرسل صورة إلى ضحيتنا مع سمة" src "التي تم تعيينها على النطاق الفرعي المخترق عبر دردشة Teams. عندما يفتح الضحية هذه الرسالة ، سيحاول متصفح الضحية تحميل الصورة وهذا سيرسل ملف تعريف ارتباط رمز المصادقة إلى المجال الفرعى المخترق ، "تقرأ مدونة مدونة Cyberark

لن يكون لدى الضحايا أي مؤشر على تعرضهم للهجوم حيث أن عملية الاستيلاء هي خفية وخطيرة.

نشر الباحثون مقطع فيديو يستغله POC

للثغرة ، وحذروا أيضًا من أن الثغرة قابلة للهجوم

تم الإبلاغ عن الثغرة الأمنية من قبل مركز أبحاث أمان Microsoft وأصلحت Microsoft الثغرة الأمنية عن طريق حذف سجلات DNS المكونة بشكل خاطئ للنطاقين الفرعيين

قبل يومين من وجود عيب تكبير جديد يتيح للمتسللين تسجيل جلسات اجتماع Zoom والتقاط نص الدردشة دون معرفة المشاركين في الاجتماع على الرغم من أن المضيف يعطل خيار التسجيل للمشاركين.

بسبب هذا الوضع الوبائي COVID-19 ، انتقلت العديد من الشركات إلى العمل عن بعد بدوام كامل ، قد تشكل نقاط الضعف مثل هذا خطرا كبيرا