مجموعة التهديد الإيرانية ITG18 المعروفة باستهداف شركات الأدوية والحملات الرئاسية الأمريكية. أشارت شركة IBM إلى المجموعة باسم ITG18 ، بينما تشير شركات الأمن الأخرى إلى APT35 أو Charming Kitten.

وجدت المجموعة أنها نشطة منذ عام 2013 ، والمجموعة معروفة بتنفيذ هجمات تصيد متطورة.

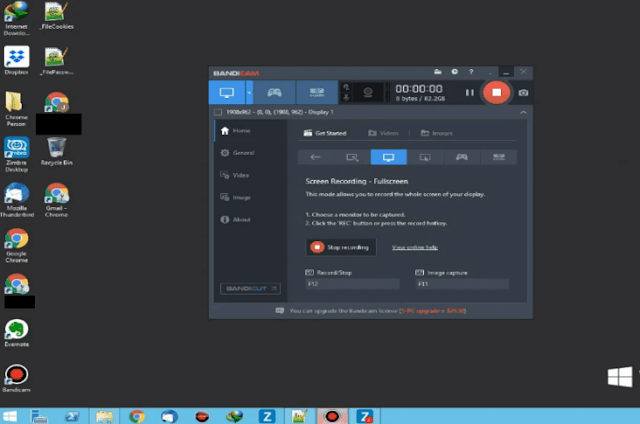

عرض فيديو التدريب

اكتت خدمات استجابة استجابة حادثة IBM X-Force (IRIS) على خادم مرتبط مع شركاء ITG18 الذين لديهم أكثر من 40 جيجا بايت من فيديو التدريب الدوليين الآخرين.

يكشف فشل OPSEC مع مشغل ITG18 عن العمل الداخلي للجهات التي في التهديد وطريقة "لإلقاء نظرة فريدة من نوعها وراء الكواليس على أساليبهم ، وربما عملهم الداخلي لعملية أوسع".

ركزت مقاطع الفيديو التدريبية بشكل أساسي على إنشاء الحسابات ، والطلاء إلى اختبار المشغل ، واستخراج البيانات من الحسابات المخترقة.

استنادًا إلى الطوابع الزمنية لملفات الفيديو ، تم العثور على تسجيل الفيديو قبل يوم واحد تقريبًا من تحميله على الخادم المشغل بواسطة ITG18.

في الفيديو ، يشرح المشغلون "كيفية تنفيذ مجموعات بيانات متنوعة مرتبطة بالمنصات بما في ذلك جهات الاتصال والصور والتخزين السحابي المرتبط بها."

"قدمت بعض الحسابات المملوكة للمشغل التي تمت ملاحظتها في مقاطع الفيديو التدريبية نظرة ثاقبة إضافية على الأشخاص المرتبطين بـ ITG18 ، مثل أرقام الهواتف برموز البلدان الإيرانية."

يحتوي مقاطع الفيديو أيضًا على محاولات تصيد فاشلة لاستهداف الحسابات الشخصية لرجل أعمال إيراني أمريكي ومسؤولين في وزارة الخارجية الأمريكية.

كشفت مقاطع الفيديو أيضًا عن حسابات شخصية وأرقام هواتف إيرانية مرتبطة بمشغلي ITG18.

بناءً على مواد التدريب ، يبدو أن العاملين يبحثون عن جمع معلومات اجتماعية تافهة عن الأفراد.

ملاحظة: إذا تمت المصادقة على جهات التهديد بنجاح ضد أحد المواقع وإذا كان لديهم مصادقة متعددة العوامل (MFA) ، فإنهم يوقفون العملية وينتقلون إلى حسابات أخرى.

يوضح الاكتشاف أهمية استخدام المصادقة متعددة العوامل ، وإعادة تعيين كلمات المرور الخاصة بك بشكل دوري واستخدام مدير كلمات المرور.